Удаление вируса из оперативной памяти компьютера

Всем привет. Вирус в оперативной памяти, это явление довольно неприятное и к сожалению не редкое.

Кстати чаще всего проявляется в случаях неправильной настройки антивируса или отсутствия оного. Если у вас такая ситуация, то советую вам ознакомится с статьей — настройка и установка антивируса.

Прежде чем, удалить вирус из оперативной памяти, стоит разобраться, что происходит с антивирусной программой, установленной на вашем компьютере. Скорее всего, вашу антивирусную программу, «развалил», появившийся вирус.Может быть и такое, что в сигнатурном арсенале вашей антивирусной программы не имеется алгоритма, для того чтобы полностью стереть вирус из оперативной системы и программа принимает попытки всего лишь удалить вирусное заражение, а не сам вирус.

Довольно часто случаются ситуации, когда вирус заражает дополнительные файлы и программы для своей работы или же автоматически начинает работу, а в это время антивирусная программа распознает эти копии, но не распознает сам исходник (вирус), и как правило не может с ним справиться.

Аналогичный алгоритм заражения операционной системы Windows, применяет Conficker (популярный как Downup, Downadup и Kido) — это червь, от которого пострадало 12.000.000 машин (компьютеров) во всем мире в 2009 году.

Этот червь использовал чувствительность Windows, из интернета скачивался, при этом файлы его расположены в папке system 32 под видом dll библиотеки с рандомным именем. В результате создавались файлы autorun.inf и RECYCLED\название папки\название файла.vmx.

За счет этого, появлялась возможность «зацепить» вирус через флэшку. Сегодня достаточно много вирусов с аналогичным поведением и далеко не все антивирусные программы, правильно выполняют процесс удаления такого вируса.

Антивирусная программа извещает Вас о том, что обнаружила вирус, ликвидирует его, но в последствии снова его обнаруживает, опять ликвидирует, в итоге действия становятся систематическими и избавиться от него не получиться.

Удаление вируса из оперативной памяти

1) Правильно удаляем (при помощи деинсталлятора — установка/удаление программ) установленную антивирусную программу, она здесь ни к чему.

2) Скачиваем из интернета Ccleaner и устанавливаем ее. Начинаем работу, для начала очищаем папки temp. Это программное обеспечение подходит обычным пользователям, поэтому можно ставить все флажки в настройках- пользовательскую информацию она не сотрет! Подробней о программе я писал в статье — чистка реестра.

3) Далее нам на помощь понадобится утилита для очистки вирусов. О них я писал в статье — бесплатные утилиты для удаления вирусов. Выбираем любую. Например скачиваем из интернета программу Dr.web Cure it и устанавливаем ее.

Ставим обновление, запускаем одно из двух сканирований(быстрое или полное). Быстрое сканирование дает в принципе эффективный результат. Все вирусы, которые были обнаружены — удаляем. Перезагружаем компьютер.

4) Скачиваем новый антивирус. Важно! Если до проблемы, у Вас был установлена антивирусная Eset NOD32 antivirus, то тогда, ставим Avast или Avira, если был установлен Avast ставим Eset, или любую другую программу антивируса на ваш вкус.

Объяснить такие действия довольно просто, антивирусная программа, которая у Вас была скорее всего, была повреждёна, данные в реестре могли остаться, а это что вызовет неточную работу антивирусной программы, тем более, что именно эта антивирусная программа не обнаружила угрозу из интернета на вашем компьютере.

Таким образом вы сможете удалить вирус из оперативной памяти и обновить защиту компьютера для возможных следующих атак. Удачи вам 🙂

Но противостояние меча и щита — штука вечная, и компьютерные зловреды не ограничиваются только теми, что оставляют какие-то следы на накопителях. Ведь если вирус размещается и действует только внутри оперативной памяти, не соприкасаясь с жестким диском или SSD, значит, следов на них он тоже не оставит.

В 2014 году был ряд новостей о так называемых RAM malware, но тогда это относилось к довольно узкой группе поражаемых устройств — к платежным терминалам.

Данные транзакций считаются защищенными, так как хранятся в зашифрованном виде на серверах платежных систем. Но существует очень короткий период времени, в течение которого информация для авторизации платежа хранится в виде plain text. Причем хранится именно в оперативной памяти платежного терминала.

Само собой, хакерам этот кусок показался слишком лакомым, чтобы просто так пройти мимо него, и на свет появились зловреды, собирающие информацию из RAM POS-терминалов — номера карт, адреса, коды безопасности и имена пользователей.

А затем кто-то решил пойти дальше, вспомнив, что у компьютеров тоже есть оперативная память.

RAM-only

Февраль 2017 года, компания «Лаборатория Касперского» выпускает материал о том, что подобный зловред поразил компьютеры в телекоммуникационных компаниях, банках и правительственных учреждениях в 40 странах.

Как проходит заражение машины в таком случае:

- зловред прописывает себя непосредственно в оперативную память, минуя жесткие диски

- из-за этого при проверке безопасности его не получается обнаружить

- для прописывания зловреда в память злоумышленники использовали популярные средства администрирования — PowerShell, Mimikatz, Metasploit

- для передачи данных использовались сайты, созданные на национальных доменах таких стран как Габон, Центральноафриканская Республика и Мали. Их домены характерны тем, что они не сохраняют WHOIS-информацию о том, кому принадлежал конкретный домен, после истечения срока его продления. То есть еще минус одна возможность как-то отследить злоумышленника.

Киберпреступники успевали собрать данные о логинах и паролях системных администраторов, что позволяло в будущем администрировать зараженный хост. И понятно, что при такой возможности управления зараженным компьютером, можно наделать много не самых законных действий, но главное направление таких атак — это «дойка» банкоматов.

Но где-то же они оставляют следы?

Само собой, если вирус не оставляет следов на накопителях, на них нет и особого смысла искать. И что тогда? Правильно — реестр, дампы памяти и сетевая активность. Надо же ему как-то прописать себя в память (причем так, чтобы сохранять работоспособность и после перезагрузки машины), а затем как-то передавать данные на сервер злоумышленника.

Специалисты “Лаборатории Касперского” тщательно проанализировали дампы памяти и записи реестра с машин, подвергшихся заражению, и с помощью Mimikatz и Meterpreter смогли реконструировать атаку.

Фрагмент кода, загруженного с помощью Meterpreter с сайта adobeupdates.sytes[.]net

Скрипт, сгенерированный фреймворком Metasploit.

Выделяет необходимое количество памяти, использует WinAPI и загружает утилиту Meterpreter прямо в оперативную память.

Стоит ли опасаться подобного

С одной стороны – безусловно да. Вирус, каким бы он ни был, направлен не на то, чтобы сделать вашу работу за компьютером более комфортной.

С другой стороны, не так сильно (пока не так сильно), как обычных вирусов и тех же шифровальщиков. Хотя бы потому, что на данный момент главная цель подобных атак — финансовые учреждения, а не обычные пользователи.

Но кто знает, как часто таких зловредов будут создавать и использовать уже в ближайшее время.

Напоминаем, что весна — отличный повод обновляться не только листочкам на деревьях, но и системным блокам у вас под столом. Специально для этого у Kingston действуют акции в магазинах-партнерах. Например, в сети DNS до 15 апреля можно со скидкой купить оперативную память Kingston SO-DIMM, подробности — здесь. В Юлмарте до 18 апреля проходит акция и действуют специальные цены на модули памяти Kingston и HyperX для компьютеров и ноутбуков по промокоду

Для получения дополнительной информации о продукции Kingston и HyperX обращайтесь на официальный сайт компании.

|

Вирус в оперативной памяти, это явление достаточно неприятное и к сожалению не редкое. очень часто мы видим срытый файл но никак не можем его удалить — он все появляется и появляется, либо сама операционная система Виндовс не дает это сделать. Кстати значительно чаще проявляется в случаях неправильной настройки антивируса либо отсутствия оного. В случае если у вас такая обстановка, то рекомендую вам ознакомится с статьей — установка и настройка антивируса на Windows. Перед тем как, удалить вирус из оперативной памяти, стоит разобраться, что происходит с противовирусной программой, установленной на вашем компьютере. Скорее всего, вашу противовирусную программу, «развалил», показавшийся вирус.Возможно и такое, что в сигнатурном арсенале вашей противовирусной программы не имеется метода, чтобы вполне стереть вирус из своевременной совокупности и программа принимает попытки всего лишь удалить вирусное заражение, а не сам вирус. Частенько случаются обстановке, когда вирус передаёт программы и дополнительные файлы для собственной работы либо же машинально начинает работу, а сейчас противовирусная программа выявит эти копии, но не выявит сам исходник (вирус), и в большинстве случаев не может с ним совладать.

|

Вирус в Shadow RAM — «Хакер»

Содержание статьи

Одно из основных направлений в «битве умов» между авторами компьютерных

вирусов и антивирусных программ связано с размещением тела вируса в оперативной

памяти. На первый взгляд, все банально: задача вируса – спрятаться так, чтобы не

нашли, задача антивируса – найти. В ходе эволюции технологий, используемых как

для написания вредоносных программ, так и для противодействия им, появились

достаточно нетривиальные решения. Поле деятельности уже давно не ограничивается

механизмами управления памятью, входящими в состав операционной системы.

Сегодня, для того, чтобы быть «на уровне», авторам, как вирусов, так и

антивирусов необходимо понимание принципов взаимодействия программ и

оборудования, таких как работа с конфигурационными регистрами чипсета,

Model-Specific регистрами процессора (MSR), использование областей памяти,

имеющих специальный статус с точки зрения контроллера памяти (SMRAM, Shadow и

т.п.).

Автор данной статьи не является вирусологом и тем более «вирусописателем», а

работает в области разработки аппаратного и системного программного обеспечения.

Поэтому предлагаемый материал подготовлен как информация о потенциальной

уязвимости, дающей возможность вирусу «спрятаться» нетривиальным методом. Речь

идет об использовании «теневой» памяти или Shadow RAM и представлении вируса в

статусе части выполняемого блока BIOS.

Как все начиналось

Около двух десятилетий назад, когда у процессоров еще не было Model-Specific

регистров, а вместо чипсета использовались микросхемы «мелкой логики», для

размещения вируса использовалась схема, упоминание о которой сегодня может

вызвать иронию у многих специалистов, в силу ее простоты и наивности. Но для

полноты изложения, вспомним и о ней.

Как известно BIOS материнской платы использует 256-байтный блок переменных в

ОЗУ по адресам 00400h-004FFh. Одна из переменных, а именно 16-битное слово по

адресам 00413h-00414h хранит значение размера «нижней» памяти в килобайтах.

Например, если в системе 640 Кб, то значение этой переменной равно 0280h.

Операционная система, для получения доступного размера нижней памяти вызывает

прерывание INT 12h, процедура обработки которого входит в состав BIOS. Эта

процедура возвращает в регистре AX значение рассматриваемой переменной.

Если вирус получает управление до того, как операционная система запросит

размер памяти у BIOS (например, если тело вируса расположено в загрузочном

секторе диска), он может уменьшить значение этой переменной, например с 280h до

27Fh. Это приведет к тому, что ОС и программы не будут использовать последний

килобайт «нижней» памяти по адресам 9FC00h-9FFFFh и там может расположиться

вирус. Разумеется, авторы антивирусов отреагировали адекватно и научились

находить вирусы, спрятавшиеся таким образом.

Использование Shadow RAM

Этот метод значительно эффективнее, но и значительно сложнее рассмотренного

выше. Здесь требуется работа с регистрами MSR и конфигурационными регистрами

чипсета. Выполняемые действия будут различными, в зависимости от модели

процессора и набора системной логики, поэтому потребуется детектирование

платформы. В результате всех этих усилий вирус становится частью выполняемого

кода BIOS, а как распорядится подобным статусом – дело фантазии

«вирусописателя». Сразу оговоримся, что речь идет не о модификации содержимого

ПЗУ BIOS (Flash ROM), а о модификации области оперативной памяти Shadow RAM,

куда переписывается содержимое ПЗУ BIOS на время рабочего сеанса. Поэтому речь о

выводе из строя материнской платы здесь не идет.

В данной статье, автор сконцентрировал внимание исключительно на вопросах

снятия защиты записи Shadow RAM. Разумеется, это только часть дела. Вирус также

должен уметь находить неиспользуемые области в памяти (по понятным причинам,

протоколы управления памятью операционной системы, здесь не применимы),

использовать механизмы активации, срабатывающие, например, при вызове

определенных функций BIOS и т.п.

Напомним, что диапазон адресов C0000h-EFFFFh (768-960 KB) используется для

размещения в ОЗУ выполняемого блока BIOS периферийных адаптеров, диапазон

F0000h-FFFFFh (960-1024 KB) для выполняемого блока системного BIOS (приведено

распределение адресов, имеющее место в большинстве платформ, иногда бывают

некоторые отклонения).

Перейдем к практике. Если мы попытаемся изменить содержимое какой-либо ячейки

памяти, относящейся к указанному диапазону адресов, выполнив, например

инструкции:

mov ax,0F000h

mov ds,ax

xor bx,bx

mov ax,1234h

mov ds:[bx],ax ; Запись

mov ax,ds:[bx] ; Контрольное считывание

то увидим, что содержимое перезаписываемой ячейки не изменилось в результате

перезаписи. Почему так происходит, ведь по указанному адресу находится

оперативная память (Shadow RAM)? Дело в том, что большинство платформ, для

корректной эмуляции ПЗУ, используют специальные аппаратные средства,

обеспечивающие защиту данной области ОЗУ от записи. Защиту включает BIOS перед

загрузкой ОС, естественно, после того как копирование (или распаковка)

выполняемого блока в ОЗУ завершена. Остановимся подробнее на снятии такой

защиты. Как уже было сказано выше, набор действий, которые надо выполнить,

зависит от модели процессора и чипсета. Рассмотрим два примера. Предлагаемые

процедуры для иллюстрации снятия защиты Shadow RAM записывают 16 байт со

значением 11h в диапазон F0000h-F000Fh.

Эксперимент 1.

Платформа Intel. Процессор класса Socket 775 (Celeron-D 2.66 GHz), чипсет

Intel 915, материнская плата Gigabyte GA-8i915PL-G.

; Изменяем статус PAM

cli

mov ax,0B108h ; PCIBIOS Function 8 = Read Byte

xor bx,bx ; Bus=0, Device=0, Function=0

mov di,0090h ; Register=90h (PAM0)

int 1Ah

push cx ; Save PAM0

or cl,00110000b ; Bits[5,4]=11b, RAM mode

mov ax,0B10Bh ; PCIBIOS Function 8 = Write Byte

xor bx,bx ; Bus=0, Device=0, Function=0

int 1Ah

; Заполняем 16 байт константой 11h

mov ax,0F000h

mov es,ax

xor di,di ; ES:DI = Address

mov cx,0010h ; CX = Length

mov al,11h ; AL = Data

cld

rep stosb

; Восстанавливаем статус PAM и когерентность кэш

pop cx ; Restore old value PAM0

mov ax,0B10Bh ; PCIBIOS Function 8 = Write Byte

xor bx,bx ; Bus=0, Device=0, Function=0

mov di,0090h ; Register=90h (PAM0)

int 1Ah

sti

wbinvd ; Write-Back and Invalidate cache

В основе работы программы лежит управление атрибутами диапазона адресов

F0000h-F0FFFh (4 Кбайт) посредством регистров PAM (Programmable Attribute Map),

входящими в состав «северного моста» чипсета. Область Shadow RAM, расположенная

по адресам C0000h-FFFFFh, разбита на диапазоны, за каждым из диапазонов

закреплен свой регистр PAM. Таблица соответствия диапазонов и регистров, а также

другие подробности содержатся в [6].

Программный доступ к регистрам PAM, как и ко всем другим конфигурационным

регистрам, осуществляется через конфигурационное пространство, в соответствии со

спецификацией PCI. Подробности в [16-17]. В программе используются сервисные

функции PCIBIOS (прерывание 01Ah, функция 0B1h) для доступа к конфигурационным

регистрам. Подробности в [15].

Если диапазон адресов, статус которого мы изменили, является кэшируемым, то

мы должны принять меры во избежание расхождения информации в кэш памяти и ОЗУ,

то есть обеспечить когерентность кэш. Для этого используется инструкция WBINVD,

подробности в [3]. Кэшируемость диапазонов зависит от содержимого регистров MTRR

(Memory Type Range Registers), которые инициализирует BIOS при старте.

Подробности в [4-5].

Интервал времени, в течение которого содержимое регистров PAM находится в

измененном состоянии, отрабатывается с запрещенными прерываниями. Используются

инструкции CLI и STI. Подробности в [2-3]. Так сделано не случайно, при отладке

автор заметил, что при использовании некоторых сервисных функций BIOS, состояние

регистров PAM для сегмента F0000h автоматически восстанавливается, то есть BIOS

периодически возвращает старое значение. Поэтому если мы, например,

перепрограммируем PAM, а затем попытаемся редактировать Shadow RAM в каком-либо

отладчике в режиме дампа, мы можем столкнуться с проблемой – память через

некоторое время перестанет быть перезаписываемой. Для редактирования Shadow RAM

в режиме дампа потребуется написать собственную программу, которая будет

перепрограммировать PAM при записи каждого байта или блока байтов.

В приведенном примере мы работаем с диапазоном адресов Main BIOS Shadow,

который в исходном состоянии инициализирован как Read-Only, согласно атрибутам

PAM циклы чтения направляются на шину памяти, циклы записи – на шину

ввода-вывода, подробности в [6]. Поэтому, после восстановления, диапазон,

содержащий выполненные нами модификации, будет доступен для чтения. Но если мы

изменяем статус не используемого диапазона Shadow RAM (например, в сегменте

D0000h), то следует помнить, что в исходном состоянии он может быть закрыт как

для записи, так и для чтения. Поэтому, чтобы наш вирус остался доступным в

адресном пространстве, следует установить режим Read-Only или Read-Write, а не

восстанавливать исходное состояние PAM.

Отметим, что если вирус расположен в диапазоне со статусом Read-Only, удалить

его из памяти, мягко говоря, затруднительно. Для этого антивирус должен иметь

библиотеку процедур поддержки чипсетов.

Эксперимент 2.

Платформа AMD. Процессор класса Socket 754 (Sempron 3000+), чипсет VIA

K8T800, материнская плата Gigabyte GA-K8VT800.

; Изменяем статус MTRR для разрешения записи в Shadow RAM

cli

mov ecx,0C0010010h ; Адрес регистра SYS_CFG MSR

rdmsr

push eax

push edx

bts eax,19 ; RdDRAM, WrDRAM visible = 1

wrmsr

mov ecx,0000026Eh ; Адрес регистра IA32_MTRR_FIX4K_F000 MSR

rdmsr ; Read MSR to EDX:EAX

push eax ; Save old value

push edx

or al,00011000b ; RdDRAM=1, WrDRAM=1

wrmsr

; Заполняем 16 байт константой 11h

mov ax,0F000h

mov es,ax

xor di,di

mov cx,0010h

mov al,11h

cld

rep stosb

; Восстанавливаем статус MTRR и когерентность кэш

pop edx ; Restore old value

pop eax

mov ecx,0000026Eh ; Адрес регистра IA32_MTRR_FIX4K_F000 MSR

wrmsr

pop edx ; Restore old value

pop eax

mov ecx,0C0010010h ; Адрес регистра SYS_CFG MSR

wrmsr

sti

wbinvd ; Write-Back and Invalidate cache

Здесь, как и в примере для платформы Intel, приведенном ранее, работа

выполняется по схеме: разрешаем запись в Shadow RAM, выполняем запись,

восстанавливаем исходное состояние контроллера памяти. Но для платформы AMD, в

отличие от Intel, разрешение записи и направление шинных циклов на шины памяти и

ввода-вывода осуществляется за счет расширенной функциональности регистров MTRR.

Область Shadow RAM, расположенная по адресам C0000h-FFFFFh, разбита на

диапазоны, за каждым из диапазонов закреплено свое битовое поле в блоке

регистров MTRR. Таблица соответствия диапазонов и битовых полей MTRR, а также

другие подробности содержаться в [8] и [12-14].

Регистры MTRR расположены в пространстве регистров MSR (Model Specific

Registers). Для доступа к ним используются инструкции RDMSR, WRMSR. Подробности

в [8-9]. Замечания по необходимости запрета прерываний на время модификации и

обеспечению когерентности кэш, приведенные в первом примере, актуальны и здесь.

Использование SMRAM

Память System Management RAM и методы проникновения в нее были описаны в

ранее опубликованной статье «SMM

и SMRAM или 128Кб потусторонней памяти. Исследовательская работа № 5 и

6″. По сравнению с

использованием Shadow RAM, использование SMRAM и режима SMM дает больше

возможностей, как с точки зрения функциональности вируса, так и его маскировки.

Вместе с тем, использование Shadow RAM можно рассматривать как компромисс – этот

метод значительно проще и здесь значительно меньше причин для несовместимости с

различными платформами.

Модификация BIOS ROM

В ранее опубликованной статье «Программно-аппаратные

угрозы или хрупкий мир глазами «железячника» № 1 и

2″ были рассмотрены

вопросы, связанные с разрушением содержимого BIOS ROM вирусами, методы

минимизации такой угрозы, а также восстановление работоспособности материнской

платы в случае, если это уже произошло. Напомним, там речь шла о «затирании»

BIOS, приводящем к отсутствию старта материнской платы.

Вместе с тем, теоретически, существует возможность и для более деликатного

вмешательства, при котором функциональность BIOS сохраняется, но в него

дописывается некоторый фрагмент, выполняющий заданные функции.

В силу того, что содержимое BIOS ROM существенно различается у разных

платформ и здесь не существует единых стандартов, возможность написания такой

программы, совместимой со всеми существующими платформами, автор оценивает

скептически. Вместе с тем, для частного случая (для одной заданной платформы с

заданной версией BIOS), задача вполне решаема.

Прилагаемые файлы

Ассемблерные примеры, рассмотренные в статье содержаться

в прилагаемом каталоге WORK. Как и в ранее опубликованных статьях данного

цикла, в целях монопольного и беспрепятственного взаимодействия программы с

аппаратным обеспечением автор применил «древнюю» технологию отладки под DOS.

Аргументация такого шага и рекомендации по организации рабочего места приведены

в ранее опубликованной статье «64-битный

режим под DOS: исследовательская работа № 1″.

Заключение

Разумеется, предлагаемый материал не позиционируется как «справочник

практикующего вредителя». Знания об уязвимостях и их использовании полезны

авторам не только вирусов, но и антивирусных программ, а также другим

специалистам, работающим в области информационной безопасности. К тому же,

многие из предложенных технологий могут быть использованы и в «мирных целях»,

например, при отладке системного программного обеспечения. При проектировании

материнских плат и отладке опытных образцов, для программистов, занимающихся

написанием BIOS, возможность внесения изменений в процедуры Runtime блока в

Shadow RAM прямо в сеансе ОС, без «перешивки» Flash и перезагрузки компьютера,

может существенно уменьшить трудоемкость отладки указанных процедур, сократив

сроки и стоимость выполнения проекта.

Источники информации

Электронные документы, доступные на сайте

developer.intel.com.

1) Intel 64 and IA-32 Architectures Software Developer’s Manual. Volume 1:

Basic Architecture. Order Number 253665-023US.

2) Intel 64 and IA-32 Architectures Software Developer’s Manual. Volume 2A:

Instruction Set Reference, A-M. Order Number 253666-023US.

3) Intel 64 and IA-32 Architectures Software Developer’s Manual. Volume 2B:

Instruction Set Reference, N-Z. Order Number 253667-023US.

4) Intel 64 and IA-32 Architectures Software Developer’s Manual. Volume 3A:

System Programming Guide, Part 1. Order Number 253668-023US.

5) Intel 64 and IA-32 Architectures Software Developer’s Manual. Volume 3B:

System Programming Guide, Part 2. Order Number 253669-023US.

6) Intel 915G/915P Express Chipset Datasheet. Document Number 301467-001.

Электронные документы, доступные на сайте

developer.amd.com.

7) AMD64 Architecture Programmer’s Manual. Volume 1: Application Programming.

Publication No. 24592.

8) AMD64 Architecture Programmer’s Manual. Volume 2: System Programming.

Publication No. 24593.

9) AMD64 Architecture Programmer’s Manual. Volume 3: General-Purpose and System

Instructions. Publication No. 24594.

10) AMD64 Architecture Programmer’s Manual. Volume 4: 128-Bit Media Instructions.

Publication No. 26568.

11) AMD64 Architecture Programmer’s Manual. Volume 5: 64-Bit Media and x87

Floating-Point Instructions. Publication No. 26569.

12) BIOS and Kernel Developer’s Guide for AMD Athlon 64 and AMD Opteron

Processors. Publication No. 26094.

13) BIOS and Kernel Developer’s Guide for AMD NPT Family 0Fh Processors.

Publication No. 32559.

14) BIOS and Kernel Developer’s Guide (BKDG) For AMD Family 10h Processors.

Publication No. 31116.

Электронные документы, доступные на сайте

pcisig.com.

Документы [16], [17] на сайте pcisig.com доступны только для членов PCI

Special Interest Group. Воспользовавшись поисковыми системами, можно найти

данные документы для свободной загрузки.

15) PCI BIOS Specification. Revision 2.1.

16) PCI Local Bus Specification. Revision 3.0.

17) PCI-to-PCI Bridge Architecture Specification. Revision 1.1.

Каждый пользователь без исключения рано или поздно сталкивается с такой проблемой, как вирус на компьютере, ноутбуке или любом другом КПК. Когда только вирусы появлялись, они были вполне безобидными и не вредили особо системе устройства, но сегодня практически любой вирус – это реальная угроза полноценной работе компьютера. Теперь вредоносным программам под силу даже оперативная память.

Что нужно делать для удаления вируса

В первую очередь, нужно знать какие именно вредоносные программы попадают в оперативную память. Большинство случаев заражения – это заражение трояном. Оперативная память с вирусом в компьютерном устройстве не дает системам корректно работать и выполнять свои функции. Наиболее простой способ удалить компьютерный вирус – перезагрузить компьютер. Во время этого процесса оперативная память полностью обновляется и очищается. Но такое мероприятие не всегда может помочь – иногда вредоносное ПО находится еще в нескольких местах, что затрудняет его идентификацию. На жестком диске у вируса имеется специальное расширение EXE, а при автоматическом запуске, когда перезагружается система, он прописывается в Автозагрузке.

Для того чтобы это не происходило в автозагрузке отключают автоматический запуск данного приложения. А также пользователь должен найти и удалить вирус в ручном режиме с винчестера. Кроме того, необходимо удалить соответствующую запись в реестре системы. Например, при появлении Trojan.Win32.Agent.cp необходимо удаление вируса из оперативной памяти и удаление копии из системной папки Windows. Далее свойством вируса является добавление записи в системный реестр, и тогда он будет загружаться заново при каждом рестарте. Именно поэтому удаляют файл с винчестера и его запись из реестра.

Но многие пользователи, которые мало разбираются в работе с системным реестром, стараются не лезть туда. И чтобы предостеречь себя от опасных вредоносных программ, используют качественные и надежные антивирусы с модулем сканирования оперативной памяти и возможностью удалить любой вирус. Такими антивирусными программами могут быть Касперский, Panda, Dr.Web, причем по-настоящему справиться с проблемами в оперативной памяти могут только лицензионные версии данных программ.

Выбрать оптимальный антивирус, удалить все вирусы из оперативной памяти и не только могут специалисты выездного компьютерного сервиса.

Удалить вирус, троян или spyware

Алгоритм действий для удаления вируса из заражённой системы.

Для начала определимся, что с антивирусом,установленном на компьютере. Так вот, быстрее всего он разрушен вирусом. Так же возможна ситуация при которой антивирус в своём сигнатурном арсенале не имеет алгоритма для полного удаления вируса из системы и пытается устранить последствия вирусной инвазии, а не её причину.

Очень часто бывает, что вирус генерирует вспомогательные файлы- модули для своей работы, либо самореплицируется, при этом наш антивирусник видит эти модули (копии), но не видит сам вирус (исходник), и как следствие, удалить его не может. Похожий алгоритм поражения операционной системы использует червь Conficker (также известен как Downup, Downadup и Kido), поразивший на 2009 год 12.000.000 компьютеров по всему миру. Conficker эксплуатировал уязвимость Windows, скачивался из интернета, при этом сам находясь в папке system 32 в виде dll библиотеки с рандомным именем, создавал файл с autorun.inf и файл RECYCLED\имя папки\имя файла.vmx. Таким образом, создавалась возможность заражения через флешку. На сегодняшний день вирусов с похожим поведением очень много, и не все антивирусы корректно отрабатывают процедуру удаления. Антивирус рапортует, что видит вирус, удаляет его, но потом на том же месте снова видит вирус и удалят — процесс приобретает постоянный характер и удалить его совсем не представляется возможным!

Так что же делать, чтобы удалить вирус из заражённой системы, без установки Windows заново, при работающей в резидентном режиме антивирусной программе?

- В самом начале испробуем обычный алгоритм: максимально обновляем антивирус из интернета, запускаем полное сканирование, смотрим результат. Если результата нет- идём к следующему пункту.

- Запускаем обновление ОС Windows через интернет, как это делать объяснять не буду. Скачиваем все обновления (кроме одного — уведомление о результатах подлинности Windows — его скачивать не надо, возможны проблемы, если у вас пиратская копия ОС). Установка обновлений происходит автоматически сразу, либо при выключении системы. Перезагружаемся — ждём установки обновлений до самого конца. После установки всех обновлений можно воспользоваться расширенной панелью управления Defendera для быстрого сканирования, но это не обязательно, так как защитник Windows мало эффективен, но всё же.

- Удаляем корректно (с помощью программы деинталлятора в меню «Установка-удаление программ») имеющуюся антивирусную программу, она будет только мешать.

- Скачиваем и устанавливаем программу Ccleaner. Запускаем, чистим temp папки. Программа рассчитана на обычного пользователя, поэтому можно выставлять все галочки в настройках- пользовательские данные она не удалит!

- Скачиваем и устанавливаем программу Malwarebytes Anti-Malware. Обновляем через интернет, проводим быстрое или полное сканирование, в зависимости от времени, которым мы располагаем. Быстрое сканирование достаточно эффективно. Найденные вирусы удаляем. Перезагружаемся. Как альтернативу для удаления вирусов из оперативной памяти компьютера можно использовать некоторые антивирусные онлайн-сканеры.

- Скачиваем и устанавливаем резидентную антивирусную защиту. Причём, если у вас до часа «Ч» стояла защита от Eset NOD32 antivirus, то лучше установить Avast или Avira, если Avast был первым, ставим Eset или другой понравившийся. Объясняется это тем, что прежний антивирус, скорее всего, был повреждён, записи в реестре могут остаться, что вызовет некорректную работу программы, тем более, что именно этот антивирус не сработал на угрозу из интернета.

Пункты алгоритма по удалению вирусов, троянов, spyware обязательны!

Как проверить память компьютера на windows 7 или windows 8

Плохая оперативная память может привести к непредсказуемым последствиям, точнее к сбоям работоспособности компьютера.

Проверить ее на ошибки можно, как встроенными средствами windows 7 или windows 8, так и дополнительными.

А вот для проверки оперативной памяти на вирусы, все-таки лучше воспользоваться дополнительной программой.

На ошибки можно дополнительной программой — Memtest86. Только она запускается, со сменных носителей в нормальной среде работать она не будет.

Поскольку с ней возникает немало геморроя, останавливаться подробнее на ней не буду, а лишь на средствах самой виндовс.

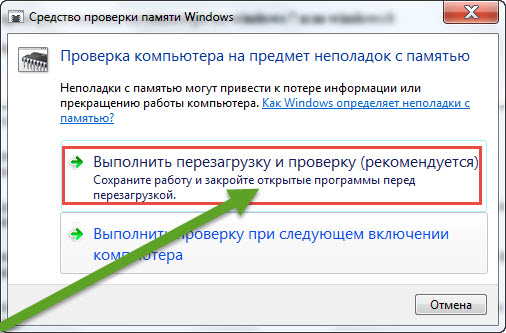

Проверка оперативной памяти на ошибки средствами windows 7 или windows 8

Чтобы проверить оперативную память на ошибки, нажмите пуск и в поисковой строке впишите слово — MdSched.exe.

В самом верху увидите утилиту – нажмите на нее. Появится окно, в котором просто кликните на верхний блок (можно и на нижний).

Если выберите верхний, компьютер сразу перезагрузится и при следующем включении начнется сканирование на ошибки.

В случае обнаружения ошибок, вам, скорее всего, придется ее заменить. Это можно сделать легко самостоятельно, как на компьютере, так и ноутбуке.

Исправить ошибки оперативной памяти невозможно, разве что почистить (протереть) контакты. Если Пк на гарантии, вам должны ее заменить бесплатно, если нет – сразу покупайте новую

Проверка оперативной памяти на вирусы

Чтобы windows 7 или windows 8 проверить на вирусы оперативную память, лучше всего воспользоваться бесплатной утилитой курейт или AVZ.

Впрочем, лучше этими утилитами проверяйте полностью всю систему. Какой бы не был у вас супер антивирус – вирусы однозначно могут проскочить.

Все дело в том, что антивирусы не пропускают только те вирусы, о которых им известно, а для неизвестных в лучшем случае могут дать лишь предупреждение.

Также примите во внимание, что память можно увеличить: добавить виртуальную или просто купить больший объем. Если ее мало – глюки неизбежны, в виде зависаний и прочего.

Посмотреть сколько в данный момент используется, можно гаджетом – индикатор ЦП (есть в каждой виндовс 7). Успехов.

Читатель инфопакетов Кен С. пишет:

«Дорогой Денис,

После того, как вирус недавно заразил мой компьютер, я был вынужден (еще раз) отформатировать мой жесткий диск и сделайте чистую установку Windows. Я становлюсь все лучше и лучше в этом. Мой компьютер теперь защищен McAfee, поставляемым AT & T U-Verse Wireless High-Speed. Помимо неустойчивой мыши, мой компьютер работает удовлетворительно.

У меня такой вопрос: возможно ли, чтобы вирус заразил модули памяти (ОЗУ) моего ПК? Я спрашиваю, потому что пару лет назад что-то пошло не так, и один из техников Dell (по телефону) посоветовал мне отключить, а затем снова подключить каждый из 3 модулей памяти моего Dell Inspiron B-130, что я и сделал, осторожно.Проблема была решена, и я даже не уверен, было ли то, что сказал мне технический специалист, действительно связано с вирусом. Тем не менее, возможно ли, что вирус все еще задерживается в одном (или нескольких) из модулей памяти? «

Мой ответ:

Хороший вопрос.

Короткий ответ: вирусы живут в оперативной памяти, но не постоянно.

Длинный ответ:

Когда вы выключаете компьютер, все, что хранится в оперативной памяти, теряется. ОЗУ предназначено только для временного хранения, и, если говорить точнее, называется «первичной памятью».«Постоянная память — это данные, которые сохраняются и вызываются даже после потери питания. Этот тип памяти называется« вторичной памятью »или« вторичной памятью ». Жесткий диск («C Drive») является хорошим примером вторичного хранилища.

При всем этом: вирусы живут в ОЗУ, но только тогда, когда зараженная вирусом программа загружается в память (например, из зараженного файла, хранящегося на вашем жестком диске), — но вирус перестает существовать в ОЗУ. когда вы выключаете компьютер.

Даже если ваш компьютер выключен на минуты, часы, дни или недели, ОЗУ может снова заразиться вирусом в любое время после включения вашего компьютера, но только если вы вступаете в прямой контакт с вирус (хранится на жесткий диск или загруженный, например).

Я надеюсь, что отвечает на ваш вопрос.

PS: вы можете сэкономить много боли и страданий, создав резервную копию своего компьютера с помощью Acronis True Image. Acronis может создавать резервные копии ваших личных данных, а также может создавать резервные копии операционной системы Windows.Немногие программы резервного копирования на рынке имеют такую возможность.

Все, что вам нужно сделать, это сделать резервную копию системы в исправном состоянии (т.е. не заражено вирусом). Если в какой-то момент в будущем вы заразитесь, вы можете просто вернуться к резервной копии здорового образа, и все будет готово через несколько минут. Другими словами: вам никогда не придется снова устанавливать Windows или ваши программы. Ты можешь Загрузите Acronis True Image через наш веб-сайт.

RE: вредоносное ПО продолжает возвращаться

Если у вас есть проблема, где Ваш компьютер постоянно заражается вредоносным ПО / вирусом, я могу помочь вам в удалении инфекции с помощью удаленного рабочего стола поддержка, так как это услуга, которую я предлагаю.Просто свяжитесь со мной, и мы создадим время встречаться онлайн.

,Тест на использование памятиОдна из самых распространенных вещей, которые пользователи делают, чтобы их компьютер работал как можно более гладко, — это контроль за тем, какие программы запускаются с Windows. Загрузка в системный трей при загрузке всего нескольких программ, требующих памяти или процессора, может отрицательно сказаться на производительности вашего компьютера. Выбранное вами антивирусное программное обеспечение будет одним из наиболее распространенных приложений, которое будет загружаться вместе с Windows и оставаться в фоновом режиме, пока система включена.Задумывались ли вы, какие самые легкие антивирусные пакеты доступны, а какие не очень хорошо работают с памятью?

В наши дни, возможно, это не такая уж большая проблема для новых компьютеров с антивирусом, который не особенно эффективен в использовании памяти, поскольку они часто оснащены 4 ГБ или более оперативной памяти. Но если ваш компьютер не самый новый и лучший, использование пакета, который может потреблять сотни мегабайт системной памяти, может значительно замедлить работу компьютера в неподходящие моменты.Чтобы выяснить, сколько памяти используется антивирусным программным обеспечением, мы решили собрать вместе 25 популярных коммерческих и бесплатных антивирусных пакетов, чтобы посмотреть, как они работают.

Как мы тестировалиКак и следовало ожидать, тестирование антивирусного продукта на предмет использования памяти, безусловно, не является точной наукой, поскольку программа никогда не стоит на месте и почти всегда что-то делает в фоновом режиме. Проблема с чтением из памяти состоит в том, что есть несколько разных чисел, на которые вы можете посмотреть.Два значения памяти, на которые мы обращали наибольшее внимание, были «Рабочий набор» и «Частный рабочий набор» (WS Private), которые выполняют две функции:

- Рабочий набор — это объем памяти, используемый процессом, плюс количество память, которая используется совместно с другими процессами. Таким образом, это значение не является действительно точным, поскольку общая память может быть дважды учтена, поскольку один и тот же ресурс зарегистрирован в нескольких процессах. Тем не менее, он представляет максимальный объем не виртуальной памяти, используемой процессом.Это столбец памяти по умолчанию в диспетчере задач Windows XP.

- Частный рабочий набор — аналогичен рабочему набору, но исключает общую память. Это только объем памяти, используемый самим процессом и не распределяемый между другими процессами. Приватный рабочий набор, возможно, является более точным показателем того, сколько физической памяти использует сам процесс, а также является столбцом памяти по умолчанию для диспетчера задач в Windows Vista / 7/8.

Мы решили подойти к этой задаче, собирая показания памяти за определенный период времени.Было снято 10 показаний для каждого продукта с 30-секундными интервалами, всего 5 минут мониторинга во время простоя и еще 5 минут во время сканирования. Затем для каждого антивируса была взята средняя оценка, в которую были добавлены все процессы, созданные приложением. Все антивирусное программное обеспечение было полностью обновлено перед тестированием с использованием 32-битной Windows 7, а показания памяти были получены с помощью Sysinternals Process Explorer.

Ниже приведены результаты для каждого антивирусного пакета, а также средние оценки рабочего набора и частного рабочего набора в килобайтах (КБ) во время простоя и во время сканирования.Программное обеспечение работает в обратном порядке, и вначале перечислено самое тяжелое использование частного рабочего набора для бездействия и сканирования, снижаясь до самого низкого показателя и наиболее эффективного. Если вы хотите сразу перейти к списку результатов, чтобы увидеть, как работает ваш антивирус, они находятся внизу страницы 2.

25. ZoneAlarm Free AntiVirus + Firewall 11.0.000.504

Количество Процессы: 4

Отслеживаемые процессы: ISWSVC.exe, vsmon.exe, zatray.exe, ForceField.exe

(КБ): 223 260

Свободный частный рабочий набор (КБ): 191 472

Рабочий сканирующий набор (КБ): 287 443

Сканирующий частный рабочий набор (КБ): 226 222

24. Sophos Endpoint Security и управление 10.2

Количество процессов: 7

Отслеживаемые процессы: swi_service.exe, SavService.exe, SAVAdminService.exe, ALsvc.exe, ALMon.exe, SavProgress.exe, SavMain.exe

Работа в режиме ожидания Набор (КБ): 216 482

Свободный частный рабочий набор (КБ): 192 436

Рабочий сканирующий набор (КБ): 467 817

Сканированный частный рабочий набор (КБ): 198 452

23. Emsisoft Anti-Malware 7.0.0.21

Количество процессов: 3

Отслеживаемые процессы: a2guard.exe, a2service.exe, a2start.exe

(КБ): 131 158

бездействующего частного рабочего набора (КБ): 125 337

Сканирование рабочего набора (КБ): 251 945

Сканирование частного рабочего набора (КБ): 240 770

22. Quick Heal AntiVirus Pro 2013

Количество процессов: 8

процессов Отслеживается: ScSecSvc.exe, SCANWSCS.EXE, scanner.exe, SAPISSVC.EXE, QUHLPSVC.EXE, OPSSVC.EXE, ONLINENT.EXE, EMLPROXY.EXE

Простой рабочий набор (КБ): 66,134 Сканирующий рабочий набор (КБ)

: 273 984

Приватный рабочий набор сканирования (КБ): 227 424

21. McAfee AntiVirus Plus 2013

Количество процессов: 9

Отслеживаемые процессы: McAPExe.exe, mcinfo .exe, mcods.exe, McSACore.exe, mcshield.exe, McSvHost.exe, mcsvrcnt.exe, McUICnt.exe, mfefire.exe

(КБ): 142,375

Свободный частный рабочий набор (КБ): 103,518 Рабочее множество

(КБ): 239500

Сканирование частного рабочего набора (КБ) ): 184 214

20. Свободный от рекламы антивирус + 10.5.2.4379

Количество процессов: 4

Отслеживаемые процессы: SBAMSvc.exe, adawarebp.exe, AdAware.exe, AdAwareService.exe 9000

Свободный рабочий набор (КБ): 162 540

Простой рабочий набор (КБ): 118 728

Рабочий рабочий набор сканирования (КБ): 189 223

Сканированный рабочий набор (КБ): 144 394

19. Bitdefender Antivirus Free Edition 1.0.14.889

Количество процессов: 2

Отслеживаемые процессы: gziface.exe, gzserv.exe

Свободный частный рабочий набор (КБ): 91 742

Сканирование рабочего набора (КБ): 135 836

Сканирование частного рабочего набора (КБ): 115 795

18. Антивирус Trend Micro Titanium + 6.0.1215

Количество процессов: 6

Отслеживаемых процессов : uiWatchDog.exe, uiSeAgnt.exe, coreServiceShell.exe, coreFrameworkHost.exe, AMSP_LogServer.exe, WSCStatusController.exe

(КБ): 102,208 Свободный частный рабочий набор

(КБ): 72,754

Сканирование частного рабочего набора (КБ): 130 022

17. Avira Free Antivirus 13.0.0.3499

Количество процессов: 6

Отслеживаемые процессы: avgnt.exe, avguard.exe, avshadow.exe , avwebgrd.exe, щед.exe, avscan.exe

Свободный рабочий набор (КБ): 63 754

Простой рабочий набор (КБ): 41 138

Рабочий рабочий набор сканирования (КБ): 199 264

Сканированный рабочий набор (КБ): 157 750

16. VIPRE Antivirus 2013 6.2.1.10

Количество процессов: 3

Отслеживаемые процессы: SBAMSvc.exe, SBAMTray.exe, SBPIMSvc.exe

(КБ): 114 098

Idle Private Working Set ( КБ): 91 981

Сканирование рабочего набора (КБ): 134 488

Сканирование частного рабочего набора (КБ): 104 936

15. NANO Antivirus Free 0.24.0.52214

Количество процессов: 2

Отслеживаемые процессы: nanosvc.exe, nanoav.exe

Простой рабочий набор (KB): 176 141

Простой рабочий набор (KB): 53 846

: 287 284

Сканирование частного рабочего набора (КБ): 131 201

14. Антивирус ESET NOD32 6.0.316.0

Количество процессов: 2

Отслеживаемые процессы: egui.exe, ekrn.exe

Свободный рабочий набор (КБ): 93 616

Простой рабочий набор (КБ): 76,441

Рабочий рабочий набор сканирования (КБ): 103 244

Сканированный рабочий набор (КБ): 82 913

13. Антивирус Dr.Web 8.0.8.04230

Количество процессов: 6

Отслеживаемые процессы: dwarkdaemon.exe, dwengine.exe, dwnetfilter.exe, dwscanner.exe, dwservice.exe, spideragent.exe

Свободный рабочий набор (КБ): 92 006

Свободный частный рабочий набор (КБ): 66 822

Сканирующий рабочий набор (КБ): 117 973

Сканированный частный рабочий набор (КБ): 90 430